NOVENO GRADO

EJERCICIOS BASES DE DATOS

Ejercicio 1

Se quiere diseñar una base de datos relacional para gestionar los

datos de los socios de un club náutico. De cada socio se guardan los datos

personales y los datos del barco o barcos que posee: número de matrícula,

nombre, número del amarre y cuota que paga por el mismo. Además, se quiere

mantener información sobre las salidas realizadas por cada barco, como la fecha

y hora de salida, el destino y los datos personales del patrón, que no tiene

por qué ser el propietario del barco, ni es necesario que sea socio del club.

Ejercicio 2

Se

desea diseñar una base de datos relacional que almacene la información sobre

los préstamos de las películas de un vídeo club. En la actualidad la gestión de

esta información se lleva cabo del siguiente modo: Cuando se hace un préstamo

se rellena una ficha en la que se anota el socio que se lleva la película, la

fecha y el número de la cinta que se lleva, que es único (de cada película hay

varias copias en cintas distintas). Esta ficha se deposita en el archivador de

películas prestadas. Cuando el socio devuelve la cinta, la ficha se pasa al

archivador de películas devueltas. El vídeo club tiene, además, un archivador

con fichas de películas ordenadas por título; cada ficha tiene además el género

de la película (comedia, terror, ...), su director y los nombres de los actores

que intervienen. También se tiene un archivador con las fichas de los

Ejercicios de Diseño de Bases de Datos Relacionales Curso 2001/2002 2 socios,

ordenadas por el código que el vídeo club les da cuando les hace el carné; cada

ficha tiene el nombre del socio, su dirección y teléfono, los nombres de sus

directores favoritos, los nombres de sus actores favoritos y los géneros

cinematográficos de su preferencia. Cuando un socio quiere tomar prestada una

película de la que no hay copias disponibles, se le puede anotar en la lista de

espera de esa película. Cada vez que se devuelve una película, se comprueba si

hay alguien en su lista de espera, y si es así se llama por teléfono al primer

socio de la lista para decirle que ya puede pasar a recogerla, borrándolo

después de la lista.

Ejercicio 3.

Se

desea diseñar una base de datos para guardar la información sobre médicos,

empleados y pacientes de un centro de salud. De los médicos se desea saber su

nombre, dirección, teléfono, población, provincia, código postal, NIF, número

de la seguridad social, número de colegiado y si es médico titular, médico

interino o médico sustituto. Cada médico tiene un horario en el que pasa

consulta, pudiendo ser diferente cada día de la semana. Los datos de los

médicos sustitutos no desaparecen cuando finalizan una sustitución, se les da

una fecha de baja. Así, cada sustituto puede tener varias fechas de alta y

fechas de baja, dependiendo de las sustituciones que haya realizado. Si la

última fecha de alta es posterior a la última fecha de baja, el médico está

realizando una sustitución en la actualidad en el centro de salud. El resto de

empleados son los ATS, ATS de zona, auxiliares de enfermería, celadores y

administrativos. De todos ellos se desea conocer su nombre, dirección,

teléfono, población, provincia, código postal, NIF y número de la seguridad

social. De todos, médicos y empleados, se mantiene también información sobre los

períodos de vacaciones que tienen planificados y de los que ya han disfrutado.

Por último, de los pacientes se conoce su nombre, dirección, teléfono, código

postal, NIF, número de la seguridad social y médico que les corresponde.

EJERCICIO 4

Se quiere diseñar una base de datos relacional para

almacenar información sobre los asuntos que lleva un gabinete de abogados. Cada

asunto tiene un número de expediente que lo identifica, y corresponde a un solo

clientve. Del asunto se debe almacenar el período (fecha de inicio y fecha de

archivo o finalización), su estado (en trámite, archivado, etc.), así como los

datos personales del cliente al que pertenece (DNI, nombre, dirección, etc.).

Algunos asuntos son llevados por uno o varios procuradores, de los que nos

interesa también los datos personales.

EJERCICIO 5

Se quiere diseñar una base de datos relacional que

almacene información relativa a los zoos existentes en el mundo, así como las

especies animales que éstos albergan. De cada zoo se conoce el nombre, ciudad y

país donde se encuentra, tamaño (en m2) y presupuesto anual. De cada especie

animal se almacena el nombre vulgar y nombre científico, familia a la que

pertenece y si se encuentra en peligro de extinción. Además, se debe guardar

información sobre cada animal que los zoos poseen, como su número de

identificación, especie, sexo, año de nacimiento, país de origen y continente.

EJERCICIO 6

Se quiere diseñar una base de datos relacional para

gestionar los datos de los socios de un club náutico. De cada socio se guardan

los datos personales y los datos del barco o barcos que posee: número de

matrícula, nombre, número del amarre y cuota que paga por el mismo. Además, se

quiere mantener información sobre las salidas realizadas por cada barco, como

la fecha y hora de salida, el destino y los datos personales del patrón, que no

tiene porque ser el propietario del barco, ni es necesario que sea socio del

club.

EJERCICIO 7

Se desea diseñar una base de datos relacional que

almacene la información sobre los préstamos de las películas de un vídeo club.

En la actualidad la gestión de esta información se lleva cabo del siguiente

modo: Cuando se hace un préstamo se rellena una ficha en la que se anota el

socio que se lleva la película, la fecha y el número de la cinta que se lleva,

que es único (de cada película hay varias copias en cintas distintas). Esta

ficha se deposita en el archivador de películas prestadas. Cuando el socio

devuelve la cinta, la ficha se pasa al archivador de películas devueltas. El

vídeo club tiene, además, un archivador con fichas de películas ordenadas por

título; cada ficha tiene además el género de la película (comedia, terror,

...), su director y los nombres de los actores que intervienen. También se

tiene un archivador con las fichas de los Ejercicios de Diseño de Bases de

Datos Relacionales Curso 2001/2002 2 socios, ordenadas por el código que el

vídeo club les da cuando les hace el carné; cada ficha tiene el nombre del

socio, su dirección y teléfono, los nombres de sus directores favoritos, los

nombres de sus actores favoritos y los géneros cinematográficos de su

preferencia. Cuando un socio quiere tomar prestada una película de la que no

hay copias disponibles, se le puede anotar en la lista de espera de esa

película. Cada vez que se devuelve una película, se comprueba si hay alguien en

su lista de espera, y si es así se llama por teléfono al primer socio de la

lista para decirle que ya puede pasar a recogerla, borrándolo después de la

lista.

EJERCICIO 8

Se desea almacenar la información de una compañía

aérea en una base de datos relacional. La compañía aérea tiene tres recursos

principales: aviones, pilotos y miembros de tripulación. De cada piloto se

desea conocer su código, nombre y horas de vuelo. De los miembros de tripulación

sólo mantendremos su código y nombre. Todos ellos (pilotos y miembros) tienen

una base a la que regresan después de los vuelos de una jornada. Un vuelo que

va desde un origen a un destino y a una hora determinada, tiene un número de

vuelo (por ejemplo, el vuelo de Palma a Alicante de las 13:50 es el vuelo

IB-8830). De cada vuelo que se va a realizar durante los próximos tres meses,

así como de los vuelos que ya se han realizado, se desea saber el avión en que

se va a hacer o en el que se ha hecho, el piloto y cada uno de los miembros de

la tripulación. Cada avión tiene un código, es de un tipo (por ejemplo,

BOEING-747) y tiene una base donde es sometido a las revisiones periódicas de

mantenimiento.

2 consecuencias del ciberacoso

Que tipo de delito es el ransonware

Consecuencias del phishing

Características del sexting

Que es el phising

2 caracteristicas del carding

Como prevenir el

grooming

Tipos de robo de identidad

Numero de personas que han sufrido de happy slaping en España

QUE ES EL CIBERBULLING

2 VENTAJAS Y 2 DESVENTAJAS DEL CIBERBULLING

QUE ES EL ROBO DE IDENTIDAD

3 TIPOS DE CARDING

QUE ES UN SKIMMER

EN QUE AÑO SE DIO EL PRIMER CASO DE RAMSONWARE

POR QUIEN FUE COMETIDO EL CASO DE RAMSONWARE

GRUPO 2.

grupo 4

grupo 5

grupo 8

grupo 9

grupo 10

1834 – Sistema de telégrafo francés – Un par de ladrones piratean el sistema de telégrafo francés y roban información del mercado financiero, llevando a cabo de manera efectiva el primer ciberataque del mundo.

1870 – Hack de centralita – Un adolescente contratado como operador de centralita puede desconectar y redirigir llamadas y usar la línea para uso personal.

1878 – Primeras llamadas telefónicas – Dos años después de que Alexander Graham Bell inventara el teléfono, Bell Telephone Company expulsa a un grupo de adolescentes del sistema telefónico en Nueva York por desviar y desconectar repetida e intencionalmente las llamadas de los clientes.

1903 – Telegrafía inalámbrica – Durante la primera demostración pública de John Ambrose Fleming de la tecnología de telegrafía inalámbrica “segura” de Marconi, Nevil Maskelyne la interrumpe enviando mensajes insultantes en código Morse que desacreditan la invención.

1939 – Rompiendo códigos militares – Alan Turing y Gordon Welchman desarrollan BOMBE, una máquina electromecánica, durante la Segunda Guerra Mundial mientras trabajaban como descifradores de códigos en Bletchley Park. Ayuda a romper los códigos Enigma alemanes.

1940 – Primer hacker ético – Rene Carmille, miembro de la Resistencia en la Francia ocupada por los nazis y experto en computadoras de tarjetas perforadas que posee las máquinas que el gobierno de Vichy de Francia usa para procesar información, descubre que los nazis están usando punch- máquinas de cartas para procesar y rastrear judíos, voluntarios para permitirles usar el suyo, y luego piratearlos para frustrar su plan.

1955 – Phone Hacker – David Condon silba su “gato Davy Crockett” y “Canary Bird Call Flute” en su teléfono, probando una teoría sobre cómo funcionan los sistemas telefónicos. El sistema reconoce el código secreto, asume que es un empleado y lo conecta con un operador de larga distancia. Ella lo conecta a cualquier número de teléfono que solicite de forma gratuita.

1957 – Joybubbles – Joe Engressia (Joybubbles), un niño ciego de 7 años con un tono perfecto, escucha un tono agudo en una línea telefónica y comienza a silbar a una frecuencia de 2600Hz, lo que le permite comunicarse con líneas telefónicas y convertirse en el primer pirata informático o “phreak telefónico” de EE. UU.

1962 – Allan Scherr – MIT establece las primeras contraseñas de computadora, para la privacidad de los estudiantes y límites de tiempo. El estudiante Allan Scherr hace una tarjeta perforada para engañar a la computadora para que imprima todas las contraseñas y las usa para iniciar sesión como otras personas cuando se acaba el tiempo. También comparte contraseñas con sus amigos, lo que lleva al primer “troll” informático. Hackearon la cuenta de su maestro y le dejaron mensajes burlándose de él.

1969 – Virus CONEJOS – Una persona anónima instala un programa en una computadora en el Centro de Computación de la Universidad de Washington. El discreto programa hace copias de sí mismo (se reproduce como un conejo) hasta que la computadora se sobrecarga y deja de funcionar. Se cree que es el primer virus informático.

1970-1995 – Kevin Mitnick – A partir de 1970, Kevin Mitnick penetra en algunas de las redes más protegidas del mundo, incluidas Nokia y Motorola, utilizando elaborados esquemas de ingeniería social, engañando a los iniciados para que entreguen códigos y contraseñas y utilicen los códigos. para acceder a los sistemas informáticos internos. Se convierte en el ciberdelincuente más buscado de la época.

1971 – Steve Wozniak y Steve Jobs – Cuando Steve Wozniak lee un artículo sobre Joybubbles y otros phreaks telefónicos, se familiariza con John “Captain Crunch” Draper y aprende a piratear sistemas telefónicos. Construye una caja azul diseñada para piratear sistemas telefónicos, incluso fingiendo ser Henry Kissinger y haciendo bromas al Papa. Comienza a producir el dispositivo en masa con su amigo Steve Jobs y a venderlo a sus compañeros de clase.

1973 – Malversación de fondos – Un cajero de un banco local de Nueva York usa una computadora para malversar más de $ 2 millones de dólares.

1981 – Condena por delito cibernético – Ian Murphy, también conocido como “Capitán Zap”, piratea la red de AT&T y cambia el reloj interno para cobrar tarifas fuera de horario en las horas punta. La primera persona condenada por un delito cibernético y la inspiración para la película “Zapatillas”, hace 1.000 horas de servicio comunitario y 2,5 años de libertad condicional.

1982 – La Bomba Lógica – La CIA hace explotar un gasoducto siberiano sin el uso de una bomba o un misil insertando un código en la red y el sistema informático que controla el gasoducto. El código estaba integrado en un equipo comprado por la Unión Soviética a una empresa en Canadá.

1984 – Servicio Secreto de los Estados Unidos – La Ley de Control Integral del Crimen de los Estados Unidos otorga al Servicio Secreto jurisdicción sobre el fraude informático.

1988 – El gusano Morris – Robert Morris crea lo que se conocería como el primer gusano en Internet. El gusano se libera desde una computadora en el MIT para sugerir que el creador es un estudiante allí. El ejercicio potencialmente inofensivo se convirtió rápidamente en un feroz ataque de denegación de servicio cuando un error en el mecanismo de propagación del gusano lleva a que las computadoras se infecten y reinfecten a un ritmo mucho más rápido de lo previsto.

1988-1991 – Kevin Poulsen – En 1988, una factura impaga en un casillero de almacenamiento conduce al descubrimiento de certificados de nacimiento en blanco, identificaciones falsas y una foto del hacker Kevin Poulsen, también conocido como “Dark Dante”, irrumpiendo en el remolque de una compañía telefónica. Siendo objeto de una persecución a nivel nacional, continúa pirateando, incluso manipulando las líneas telefónicas de una estación de radio de Los Ángeles para garantizar que es la persona que llama correctamente en un concurso de sorteos. Es capturado en 1991.

1989 – Trojan Horse Software – Un disquete que dice ser una base de datos de información sobre el SIDA se envía por correo a miles de investigadores del SIDA y suscriptores a una revista de informática del Reino Unido. Contiene un troyano (después del caballo de Troya de la mitología griega) o un programa destructivo que se hace pasar por una aplicación benigna.

1994 – Datastream Cowboy y Kuji – Los administradores del Rome Air Development Center, una instalación de investigación de la Fuerza Aérea de los EE. UU., Descubren que se ha instalado un “rastreador de contraseñas” en su red, comprometiendo más de 100 cuentas de usuario. Los investigadores determinaron que dos piratas informáticos, conocidos como Datastream Cowboy y Kuji, están detrás del ataque.

1995 – Vladmir Levin – El ingeniero de software ruso Vladimir Levin piratea el sistema de TI de Citibank en Nueva York desde su apartamento en San Petersburgo y autoriza una serie de transacciones fraudulentas, que finalmente transfieren un estimado de $ 10 millones a cuentas en todo el mundo.

1998-2007 – Max Butler – Max Butler hackea sitios web del gobierno de EE. UU. En 1998 y es sentenciado a 18 meses de prisión en 2001. Después de ser liberado en 2003, usa WiFi para cometer ataques, programar malware y robar información de tarjetas de crédito. En 2007, es arrestado y finalmente se declara culpable de fraude electrónico, robando millones de números de tarjetas de crédito y alrededor de $ 86 millones en compras fraudulentas.

1999 – Hackeo de la NASA y el Departamento de Defensa – Jonathan James, de 15 años, logra penetrar las computadoras de la división del Departamento de Defensa de EE. UU. E instalar una puerta trasera en sus servidores, lo que le permite interceptar miles de correos electrónicos internos de diferentes organizaciones gubernamentales, incluidos los que contienen nombres de usuario y contraseñas varias computadoras militares. Usando la información, roba un software de la NASA. Los sistemas se apagan durante tres semanas.

1999 – El virus Melissa – Un virus infecta los documentos de Microsoft Word y se disemina automáticamente como un archivo adjunto por correo electrónico. Se envía a los primeros 50 nombres enumerados en el cuadro de dirección de correo electrónico de Outlook de una computadora infectada. El creador, David Smith, dice que no tenía la intención de que el virus, que causó daños por 80 millones de dólares, dañara las computadoras. Es arrestado y condenado a 20 meses de prisión.

2000 – Lou Cipher – Barry Schlossberg, también conocido como Lou Cipher, extorsiona con éxito 1,4 millones de dólares de CD Universe por los servicios prestados para intentar atrapar al hacker ruso.

2000 – Mafiaboy – Michael Calce, de 15 años, también conocido como MafiaBoy, un estudiante de secundaria canadiense, desata un ataque DDoS en varios sitios web comerciales de alto perfil, incluidos Amazon, CNN, eBay y Yahoo! Un experto de la industria estima que los ataques resultaron en $ 1.2 mil millones de dólares en daños.

2002 – Ataque a Internet – Al apuntar a los trece servidores raíz del Sistema de nombres de dominio (DNS), un ataque DDoS asalta todo Internet durante una hora. La mayoría de los usuarios no se ven afectados.

2003 – Operación CyberSweep – El Departamento de Justicia de EE. UU. Anuncia más de 70 acusaciones y 125 condenas o arrestos por phishing, piratería informática, spam y otros fraudes en Internet como parte de la Operación CyberSweep.

2003-2008 – Albert Gonzalez – Albert Gonzales es arrestado en 2003 por formar parte de ShadowCrew, un grupo que robó y luego vendió números de tarjetas en línea, y trabaja con las autoridades a cambio de su libertad. Más tarde, Gonzales se ve involucrado en una serie de delitos de piratería informática, nuevamente robando detalles de tarjetas de crédito y débito, desde alrededor de 2006 hasta su arresto en 2008. Robó millones de dólares y se dirigió a empresas como TJX, Heartland Payment Systems y Citibank.

2004 – Lowe’s – Brian Salcedo es sentenciado a 9 años por piratear tiendas de mejoras para el hogar de Lowe’s e intentar robar información de tarjetas de crédito de clientes.

2004 – ChoicePoint – Un ciudadano nigeriano de 41 años compromete los datos de los clientes de ChoicePoint, pero la compañía solo informa a 35.000 personas sobre la violación. El escrutinio de los medios finalmente lleva al corredor de datos del consumidor, que desde entonces ha sido comprado por LexisNexis, a revelar que otras 128.000 personas tenían información comprometida.

2005 – PhoneBusters – PhoneBusters reporta más de 11K quejas por robo de identidad en Canadá y pérdidas totales de $ 8.5M, lo que la convierte en la forma de fraude al consumidor de más rápido crecimiento en Norteamérica.

2005 – Polo Ralph Lauren / HSBC – HSBC Bank envía cartas a más de 180.000 clientes de tarjetas de crédito, advirtiendo que la información de su tarjeta puede haber sido robada durante una violación de seguridad en un minorista de EE. UU. (Polo Ralph Lauren). Una violación de datos de DSW también expone información de transacciones de 1,4 millones de tarjetas de crédito.

2006 – TJX – Una banda de delincuentes cibernéticos roba 45 millones de números de tarjetas de crédito y débito de TJX, una empresa minorista con sede en Massachusetts, y utiliza varias de las tarjetas robadas para financiar una juerga de compras electrónicas en Wal-Mart. Si bien las estimaciones iniciales de daños ascendieron a alrededor de $ 25 millones, los informes posteriores suman el costo total de los daños a más de $ 250 millones.

2008 – Heartland Payment Systems – 134 millones de tarjetas de crédito están expuestas mediante inyección SQL para instalar software espía en los sistemas de datos de Heartland. Un gran jurado federal acusó formalmente a Albert González y dos cómplices rusos en 2009. González, presunto autor intelectual de la operación internacional que robó las tarjetas de crédito y débito, es luego condenado a 20 años en una prisión federal.

2008 – La Iglesia de Scientology – Un grupo de hackers conocido como Anonymous apunta al sitio web de la Iglesia de Scientology. El ataque DDoS es parte de un movimiento activista político contra la iglesia llamado “Proyecto Chanology”. En una semana, el sitio web de Scientology recibe 500 ataques DDoS.

2010 – El gusano Stuxnet – Un virus informático malintencionado llamado la primera arma digital del mundo puede atacar los sistemas de control utilizados para monitorear instalaciones industriales. Se descubre en plantas de energía nuclear en Irán, donde destruye aproximadamente una quinta parte de las centrifugadoras de enriquecimiento utilizadas en el programa nuclear del país.

2010 – Zeus Trojan Virus – Una red de ciberdelincuencia de Europa del Este roba $ 70 millones de bancos estadounidenses utilizando el virus Zeus Trojan para abrir cuentas bancarias y desviar dinero a Europa del Este. Se imputan a decenas de personas.

2011 – Sony Pictures – Un pirateo del almacenamiento de datos de Sony expone los registros de más de 100 millones de clientes que utilizan los servicios en línea de su PlayStation. Los piratas informáticos obtienen acceso a toda la información de las tarjetas de crédito de los usuarios. La violación le cuesta a Sony más de 171 millones de dólares.

2011 – Epsilon – Un ciberataque a Epsilon, que proporciona servicios de marketing y manejo de correo electrónico a clientes como Best Buy y JPMorgan Chase, da como resultado el compromiso de millones de direcciones de correo electrónico.

2011 – RSA SAFETY : hackers sofisticados roban información sobre los tokens de autenticación SecurID de RSA, utilizados por millones de personas, incluidos empleados gubernamentales y bancarios. Esto pone en riesgo a los clientes que confían en ellos para proteger sus redes.

2011 – ESTsoft – Los piratas informáticos exponen la información personal de 35 millones de surcoreanos. Los atacantes con direcciones IP chinas logran esto cargando malware en un servidor utilizado para actualizar la aplicación de compresión ALZip de ESTsoft y robar los nombres, ID de usuario, contraseñas hash, fechas de nacimiento, géneros, números de teléfono y direcciones de calle y correo electrónico contenidas en una base de datos conectada misma red.

2011-2012 – LulzSec – Lulz Security, o LulzSec, un grupo separado del colectivo de piratería Anonymous, ataca Fox.com y luego ataca a más de 250 entidades públicas y privadas, incluido un ataque a la PlayStation Network de Sony. Luego publicitan sus hacks a través de Twitter para avergonzar a los propietarios de sitios web y burlarse de las insuficientes medidas de seguridad.

2009-2013 – Roman Seleznev – Roman Seleznev hackea más de 500 empresas y 3.700 instituciones financieras en los EE. UU., Roba detalles de tarjetas y las vende en línea, lo que genera decenas de millones de dólares. Finalmente es capturado y condenado por 38 cargos, incluidos piratería y fraude electrónico.

2013-2015 – Global Bank Hack : un grupo de piratas informáticos con sede en Rusia obtiene acceso a información segura de más de 100 instituciones de todo el mundo. Los piratas informáticos utilizan malware para infiltrarse en los sistemas informáticos de los bancos y recopilar datos personales, robando £ 650 millones de los bancos globales.

2013 – Fraude de tarjetas de crédito – En el caso de delito cibernético más grande presentado en la historia de los EE. UU., Los fiscales federales acusan a 5 hombres de una ola de fraude de tarjetas de crédito y piratería que les costó a las empresas más de $ 300 millones.

2014-2018 – Marriott International – Se produce una infracción en los sistemas que respaldan las marcas de hoteles Starwood a partir de 2014. Los atacantes permanecen en el sistema después de que Marriott adquiere Starwood en 2016 y no se descubren hasta septiembre de 2018. Los ladrones roban datos sobre aproximadamente 500 millones de clientes. Marriott lo anuncia a finales de 2018.

2014 – eBay – Un ciberataque expone los nombres, direcciones, fechas de nacimiento y contraseñas cifradas de los 145 millones de usuarios de eBay.

2014 – CryptoWall – El ransomware CryptoWall, el predecesor de CryptoDefense, está muy distribuido y produce unos ingresos estimados de 325 millones de dólares.

2014 – JPMorgan – Los piratas informáticos secuestran uno de los servidores de JPMorgan Chase y roban datos sobre millones de cuentas bancarias, que utilizan en esquemas de fraude que rinden cerca de $ 100 millones.

2015 – Anthem – Anthem informa el robo de información personal de hasta 78,8 millones de clientes actuales y anteriores.

2015 – LockerPin – LockerPin restablece el código pin en los teléfonos Android y exige $ 500 a las víctimas para desbloquear el dispositivo.

2015 – Tarjetas de débito prepagas : una banda mundial de delincuentes roba un total de $ 45 millones en cuestión de horas al piratear una base de datos de tarjetas de débito prepagas y luego agotar los cajeros automáticos de todo el mundo.

2016 – Fugas de correo electrónico de DNC – Los correos electrónicos del Comité Nacional Demócrata se filtran y publican en WikiLeaks antes de las elecciones presidenciales estadounidenses de 2016.

2017 – Equifax – Equifax, una de las agencias de crédito más grandes de EE. UU., Es pirateada, exponiendo 143 millones de cuentas de usuario. Los datos confidenciales filtrados incluyen números de Seguro Social, fechas de nacimiento, direcciones, números de licencia de conducir y algunos números de tarjetas de crédito.

2017 – Chipotle : una banda criminal de Europa del Este que tiene como objetivo restaurantes utiliza el phishing para robar información de tarjetas de crédito de millones de clientes de Chipotle.

2017 – WannaCry – WannaCry, el primer ejemplo conocido de ransomware que opera a través de un gusano (software viral que se replica y se distribuye a sí mismo), apunta a una vulnerabilidad en versiones anteriores del sistema operativo Windows. En cuestión de días, el cifrado de WannaCry bloquea a decenas de miles de empresas y organizaciones en 150 países de sus propios sistemas. Los atacantes exigen 300 dólares por computadora para desbloquear el código.

2019 – Facebook – Se descubren 74 grupos de Facebook dedicados a la venta de datos de tarjetas de crédito robadas, información de identidad, listas de spam, herramientas de piratería y otros productos básicos de ciberdelincuencia

Tipos de publicidad

3000 antes de Cristo: Conservado en el Museo Británico de Londres, se guarda unen Tebas (Egipto) en el que, muchos autores y expertos han encontrado la prueba de la forma de publicidad antigua.

2000 antes de Cristo: En Babilonia encontró una tablilla de arcilla con inscripciones para un comerciante de ungüentos, un escribano y un zapatero.

480 antes de Cristo: la antigua los medios de propaganda. Por un lado, estaban los voceadores tradicionales, conocidos porheraldos o kerux, que eran los que comunicaban las noticias más importantes a la comunidad, pero además empezaron a “anunciar” productos a viva voz.

1453: La invención de la imprentaó la difusión de mensajes publicitarios y la publicidad se consolida como instrumento de comunicación.

1661:Es desarrollada la primer marca de producto para una crema de dientes.

1776:En los inicios de la revolución Americana, anuncios políticos aparecieron para motivar a las personas que se enlistaran.

1835:El nacimiento de los combustibles para automóviles incremento las vallas publicitarias en los USA.

1841: Aparecen los agentes de publicidadprimero conocido fueB. Palmer.

1873:Las empresas de transporte y envío son mencionados en la novela de Julio Verne en la novela «la vuelta al mundo en 80 días»

1882: La primera señal luminosa en Times Square en Nueva York.

1892:marketing directo nace cuando Sears envía 8000 cartas y recibe de vuelta 2000 órdenes.

1905: La primera promoción de una celebridad se produce cuandoArbuckle afirma que los cigarrillos Murad son la preferidos por los hombres de gusto refinado.

1911: La primera venta sexy es utilizada por la empresa Woodbury Soap.

1917: Es fundada la Asociación Americana de Agencias de Publicidad.

1920: En un garaje de Pittsburgh se crea la primera estación de radio del mundo.

1925:El consumismo de productos no esenciales, se promueve a través de la publicidad desenfrenada los años 20.

1938: Se declara ilegal la publicidad engañosa.

1939: Se distribuye mucha publicidad de la segunda guerra mundial.

1941: Se transmite el primer comercial de televisión.

1950: Se transmite la primera publicidad política en televisión en Nueva York.

1955: Los psicólogos empiezan a trabajar en publicidad para aumentar su poder de seducción.

1957: El nacimiento del jingle de televisión de más larga duración,el anuncio de Mr. Clean, que todavía se utiliza hoy.

1963: David Ogilvy marca el comienzo de la era moderna de la publicidad con esta frase: «el consumidor no es un idiota, ella es como tu esposa»

1970: Nace del publirreportaje, se lleva a cabo en la venta de casas en San Diego.

1980: Calvin Klein despierta polémica con un anuncio sexy ce Brooke Shields con 15 años de edad, diciendo: «¿Quieres saber lo que hay entre mí y mi Calvin?, Nada».

1981: La cadena de televisión MTV lanza la publicidad de artistas musicales 24/7.

1984: Apple establece un precedente en el Super Bowl con el anuncio de televisión más caro, dirigido por Ridley Scott costo a Macintosh US$ 900.000.

1991:Lanzamiento de la World Wide Web. La World Wide Web cambia la forma en que las empresas pueden llegar a los consumidores en línea y establece el escenario para la publicidad digital.

1993: Lanzamiento de Mosaic. El primer navegador web Mosaic hace que la navegación en línea sea más fácil y accesible, lo que permite a los anunciantes llegar a más consumidores en línea.

1994: Primera publicidad en línea. La primera publicidad en línea, un banner de AT&T en HotWired.com, marca el comienzo de la publicidad en línea.

1994: Lanzamiento PPC. El sistema de Pago por Clic debuta en Goto.com.

1996: Lanzamiento de DoubleClick. DoubleClick se convierte en el primer servidor de anuncios en línea y permite a los anunciantes realizar un seguimiento del rendimiento de sus anuncios.

1997: Lanzamiento de AdRelevance. AdRelevance de Media Metrix permite a los anunciantes realizar un seguimiento de la publicidad en línea de la competencia y mejorar su estrategia de publicidad.

1997: Publicidad en dispositivos móviles. El primer anuncio en dispositivos móviles se pone en marcha, un proveedor de noticias finlandesa ofrece titulares de noticias a través de SMS gratis, patrocinado por la publicidad.

1998: Lanzamiento de Google AdWords. AdWords de Google se convierte en una forma muy popular para que los anunciantes lleguen a su público objetivo en línea.

1999: Lanzamiento de Napster.Napster cambia la forma en que los consumidores consumen música en línea y obliga a la industria de la música a replantearse su estrategia publicitaria.

2000: Estallido de la burbuja de las punto com. El mercado de las punto com se colapsa y muchas empresas en línea quiebran, lo que cambia el panorama publicitario en línea.

2000: Lanzamiento de AdSense de Google. AdSense de Google permite a los editores de sitios web obtener ingresos mostrando anuncios relevantes a su contenido.

2000 Anuncio «Whassup?» de Budweiser. El anuncio «Whassup?» de Budweiser se convierte en un éxito viral y cambia la forma en que los anunciantes piensan en la publicidad en línea

2001: Lanzamiento de iPod de Apple.iPod de Apple cambia la forma en que los consumidores consumen música y obliga a la industria de la música a replantearse su estrategia publicitaria.

2001: La publicidad a través de Popup llenan las pantallas de los usuarios. En 2003 al 8.7% de toda la publicidad online fue pagada en este tipo de publicidad.

2002: Lanzamiento de LinkedIn.LinkedIn se convierte en una plataforma importante para que los anunciantes lleguen a profesionales en línea.

2002: La campaña publicitaria más cara es comprada por Pepsi, un comercial de 90 segundos de Britney Spears costó US$ 7,53 millones.

2003: Lanzamiento de MySpace.se convierte en una plataforma popular para que los anunciantes lleguen a jóvenes en línea.

2004: Lanzamiento de Facebook. Facebook se convierte en una de las plataformas más populares para que los anunciantes lleguen a consumidores en línea.

2005: Lanzamiento de YouTube. YouTube cambia la forma en que los consumidores consumen videos en línea y se convierte en una plataforma importante para la publicidad de video.

2006: Lanzamiento de Twitter. Twitter se convierte en una plataforma popular para la publicidad de noticias y actualizaciones en tiempo real.

2007: Lanzamiento del iPhone de Apple. El iPhone cambia la forma en que los consumidores consumen contenido en línea y se convierte en una plataforma importante para la publicidad móvil.

2007: Facebook introduce el concepto de publicidad basada en el comportamiento de los usuarios, dirigida específicamente a las interacciones sociales.

2008: Elección presidencial de EE. UU. La campaña presidencial de Obama de 2008 cambia la forma en que los políticos utilizan la publicidad en línea y en las redes sociales.

2008: la publicidad en el texto aparece con un subrayado y con burbujas con información adicional.

2009: Lanzamiento de Foursquare. Foursquare se convierte en una plataforma popular para la publicidad de ubicación y marketing local.

2010: Lanzamiento de Instagram. Instagram se convierte en una plataforma popular para la publicidad de imágenes y marca una tendencia hacia la publicidad visual en línea

2010:El marketing viral supera a la publicidad tradicional, como una campaña publicitaria de «Old Spice Guy» que recibe 30 millones de visitas.

2011: Lanzamiento de Snapchat. Snapchat introduce la función de «historias» y cambia la forma en que los anunciantes piensan en la publicidad efímera.

2011: La publicidad en línea se convierte en un claro n º 2 en términos de prioridad presupuestaria para todo el mundo de publicidad, por lo general a expensas de la prensa y la radio.

2012: Lanzamiento de Pinterest. Pinterest se convierte en una plataforma popular para la publicidad visual y de compras en línea.

2013: Lanzamiento de Vine. Vine se convierte en una plataforma popular para la publicidad de video de seis segundos.

2014: Lanzamiento de Apple Watch. El Apple Watch introduce la publicidad en wearables y cambia la forma en que los anunciantes piensan en la publicidad móvil.

2014:ingresos por publicidad online del video Gangnam Style superan los 8 millones de dólares.

2015: Lanzamiento de Periscope. Periscope se convierte en una plataforma popular para la publicidad de video en vivo.

2015: La publicidad en juegos digitales se convierte en una excelente plataforma para fortalecer la marca de las empresas.

2016: Elección presidencial de EE. UU. La campaña presidencial de Trump de 2016 cambia la forma en que los políticos utilizan la publicidad en línea y en las redes sociales.

2016: la red social Instagram logró.500 millones de dólares en ingresos en publicidad.

2017: Aumento del uso de bloqueadores de anuncios. El aumento del uso de bloqueadores de anuncios obliga a los anunciantes a replantearse su estrategia publicitaria.

2018: Regulaciones de privacidad de datos en la UE. La regulación de privacidad de datos de la UE (GDPR) cambia la forma en que los anunciantes recopilan y utilizan los datos de los consumidores en línea.

2019: Lanzamiento de TikTok.TikTok se convierte en una plataforma popular para la publicidad de video y cambia la forma en que los anunciantes piensan en la publicidad de corta duración.

2020: Pandemia de COVID-19. La pandemia de COVID-19 cambia la forma en que los anunciantes piensan en la publicidad y acelera la transición hacia la publicidad en línea y en las redes sociales.

2020: TikTok red social muy usada por adolescentes llega a 800 millones de usuarios, superando a Twitter, LinkedIn y Snapchat

1.

Se quiere diseñar una base de datos relacional

para gestionar los datos de los socios de un club náutico. De cada socio se

guardan los datos personales y los datos del barco o barcos que posee: número

de matrícula, nombre, número del amarre y cuota que paga por el mismo. Además,

se quiere mantener información sobre las salidas realizadas por cada barco,

como la fecha y hora de salida, el destino y los datos personales del patrón,

que no tiene por qué ser el propietario del barco, ni es necesario que sea socio

del club.

2.

Se desea diseñar una base de datos relacional

que almacene la información sobre los préstamos de las películas de un vídeo

club. En la actualidad la gestión de esta información se lleva cabo del

siguiente modo: Cuando se hace un préstamo se rellena una ficha en la que se

anota el socio que se lleva la película, la fecha y el número de la cinta que

se lleva, que es único (de cada película hay varias copias en cintas

distintas). Esta ficha se deposita en el archivador de películas prestadas. Cuando

el socio devuelve la cinta, la ficha se pasa al archivador de películas

devueltas. El vídeo club tiene, además, un archivador con fichas de películas

ordenadas por título; cada ficha tiene además el género de la película

(comedia, terror, ...), su director y los nombres de los actores que

intervienen. También se tiene un archivador con las fichas de los Ejercicios de

Diseño de Bases de Datos Relacionales Curso 2001/2002 2 socios, ordenadas por

el código que el vídeo club les da cuando les hace el carné; cada ficha tiene

el nombre del socio, su dirección y teléfono, los nombres de sus directores

favoritos, los nombres de sus actores favoritos y los géneros cinematográficos

de su preferencia. Cuando un socio quiere tomar prestada una película de la que

no hay copias disponibles, se le puede anotar en la lista de espera de esa

película. Cada vez que se devuelve una película, se comprueba si hay alguien en

su lista de espera, y si es así se llama por teléfono al primer socio de la

lista para decirle que ya puede pasar a recogerla, borrándolo después de la

lista.

3.

Se desea diseñar una base de datos para guardar

la información sobre médicos, empleados y pacientes de un centro de salud. De

los médicos se desea saber su nombre, dirección, teléfono, población, provincia,

código postal, NIF, número de la seguridad social, número de colegiado y si es

médico titular, médico interino o médico sustituto. Cada médico tiene un

horario en el que pasa consulta, pudiendo ser diferente cada día de la semana.

Los datos de los médicos sustitutos no desaparecen cuando finalizan una

sustitución, se les da una fecha de baja. Así, cada sustituto puede tener

varias fechas de alta y fechas de baja, dependiendo de las sustituciones que

haya realizado. Si la última fecha de alta es posterior a la última fecha de

baja, el médico está realizando una sustitución en la actualidad en el centro

de salud. El resto de empleados son los ATS, ATS de zona, auxiliares de

enfermería, celadores y administrativos. De todos ellos se desea conocer su nombre,

dirección, teléfono, población, provincia, código postal, NIF y número de la

seguridad social. De todos, médicos y empleados, se mantiene también

información sobre los períodos de vacaciones que tienen planificados y de los

que ya han disfrutado. Por último, de los pacientes se conoce su nombre,

dirección, teléfono, código postal, NIF, número de la seguridad social y médico

que les corresponde.

|

Institución

Educativa: |

Área: INFORMATICA |

Grado:

Noveno |

|

Plan

de área |

Profesor(a):

KEIBYR SAIR PEREZ PINTO |

Período:

III. |

|

El eje

y los estándares |

Los

temas y los subtemas |

Los

desempeños |

Los

indicadores de desempeño y DBA |

|

BASES

DE DATOS

Se

busca que el estudiante sea capaz de diseñar y crear base de datos como

solución planteada de un problema de la vida cotidiana. Lo anterior con la ayuda de Microsoft Access 2007. El

estudiante debe conocer, identificar, manipular y aplicar con destreza las

funciones básicas que ofrece el software.

|

1. Sistemas

de Información 1.1 Definición

de Información 1.2 La

importancia de la información 1.3 Aspectos

históricos 1.4 Procesos

de Sistematización 2. Conceptos

básicos de base de datos. 2.1 Datos 2.2 Campo 2.3 Registro 2.4 Archivo 2.5 Consulta 2.6 Reporte 3

Relaciones 4

Entorno de Microsoft

Access 2007 5

Crear, abrir y cerrar una

base de datos 6

Crear, modificar y

eliminar tabla de datos 7

Propiedades de los campos 8

Las relaciones en Ms

Access 9

Las consultas 10 Los

formularios 11 Los

informes

|

ACTIVIDAD BASE DE DATOS

de los siguientes enunciados identificar los nombres de cada archivo y los campos que contienen.

EJERCICIO 1

Se quiere diseñar una base de datos relacional para almacenar información sobre los asuntos que lleva un gabinete de abogados. Cada asunto tiene un número de expediente que lo identifica, y corresponde a un solo clientve. Del asunto se debe almacenar el período (fecha de inicio y fecha de archivo o finalización), su estado (en trámite, archivado, etc.), así como los datos personales del cliente al que pertenece (DNI, nombre, dirección, etc.). Algunos asuntos son llevados por uno o varios procuradores, de los que nos interesa también los datos personales.

EJERCICIO 2

Se quiere diseñar una base de datos relacional que almacene información relativa a los zoos existentes en el mundo, así como las especies animales que éstos albergan. De cada zoo se conoce el nombre, ciudad y país donde se encuentra, tamaño (en m2) y presupuesto anual. De cada especie animal se almacena el nombre vulgar y nombre científico, familia a la que pertenece y si se encuentra en peligro de extinción. Además, se debe guardar información sobre cada animal que los zoos poseen, como su número de identificación, especie, sexo, año de nacimiento, país de origen y continente.

EJERCICIO 3

Se quiere diseñar una base de datos relacional para gestionar los datos de los socios de un club náutico. De cada socio se guardan los datos personales y los datos del barco o barcos que posee: número de matrícula, nombre, número del amarre y cuota que paga por el mismo. Además, se quiere mantener información sobre las salidas realizadas por cada barco, como la fecha y hora de salida, el destino y los datos personales del patrón, que no tiene porque ser el propietario del barco, ni es necesario que sea socio del club.

EJERCICIO 4

Se desea diseñar una base de datos relacional que almacene la información sobre los préstamos de las películas de un vídeo club. En la actualidad la gestión de esta información se lleva cabo del siguiente modo: Cuando se hace un préstamo se rellena una ficha en la que se anota el socio que se lleva la película, la fecha y el número de la cinta que se lleva, que es único (de cada película hay varias copias en cintas distintas). Esta ficha se deposita en el archivador de películas prestadas. Cuando el socio devuelve la cinta, la ficha se pasa al archivador de películas devueltas. El vídeo club tiene, además, un archivador con fichas de películas ordenadas por título; cada ficha tiene además el género de la película (comedia, terror, ...), su director y los nombres de los actores que intervienen. También se tiene un archivador con las fichas de los Ejercicios de Diseño de Bases de Datos Relacionales Curso 2001/2002 2 socios, ordenadas por el código que el vídeo club les da cuando les hace el carné; cada ficha tiene el nombre del socio, su dirección y teléfono, los nombres de sus directores favoritos, los nombres de sus actores favoritos y los géneros cinematográficos de su preferencia. Cuando un socio quiere tomar prestada una película de la que no hay copias disponibles, se le puede anotar en la lista de espera de esa película. Cada vez que se devuelve una película, se comprueba si hay alguien en su lista de espera, y si es así se llama por teléfono al primer socio de la lista para decirle que ya puede pasar a recogerla, borrándolo después de la lista.

EJERCICIO 5

Se desea almacenar la información de una compañía aérea en una base de datos relacional. La compañía aérea tiene tres recursos principales: aviones, pilotos y miembros de tripulación. De cada piloto se desea conocer su código, nombre y horas de vuelo. De los miembros de tripulación sólo mantendremos su código y nombre. Todos ellos (pilotos y miembros) tienen una base a la que regresan después de los vuelos de una jornada. Un vuelo que va desde un origen a un destino y a una hora determinada, tiene un número de vuelo (por ejemplo, el vuelo de Palma a Alicante de las 13:50 es el vuelo IB-8830). De cada vuelo que se va a realizar durante los próximos tres meses, así como de los vuelos que ya se han realizado, se desea saber el avión en que se va a hacer o en el que se ha hecho, el piloto y cada uno de los miembros de la tripulación. Cada avión tiene un código, es de un tipo (por ejemplo, BOEING-747) y tiene una base donde es sometido a las revisiones periódicas de mantenimiento.

HISTORIA DE LAS BASES DE DATOS

Tarjetas perforadas

1884

Este año se dio origen a la maquina

automática de perforación de tarjetas (inventadas por Herman Hollerith). Una

tarjeta perforada es una pieza que contiene información digital representada

mediante la presencia o ausencia de agujeros en posiciones predeterminadas.

Cintas magnéticas

1950

Creado por Oberlin Smith.Son un tipo de

medio o soporte de almacenamiento de datos que se graba en pistas sobre una

banda plástica con un material magnetizado. El tipo de información que se puede

almacenar en las cintas magnéticas es variado, como vídeo, audio y datos.

Inicio de las bases

de datos computarizadas

1960

En los años 60's surgieron varios

avances:

-El uso de computadoras era más accesible al público.

-Se populariza el uso de los discos (CD).

-Dio inicio a las primeras generaciones de bases de datos de red y las bases de

datos jerárquicas

-Alianza de IBM y American Airlines para desarrollar SABRE, un sistema

operativo que manejaba transacciones e información sobre los pasajeros de la

compañía.

Discos

1960

El uso de los discos en ese momento fue

un adelanto muy efectivo, ya que por medio de este soporte se podía consultar

la información directamente, esto ayudo a ahorrar tiempo. No era necesario

saber exactamente donde estaban los datos en los discos, ya que en milisegundos

era recuperable la información.

IDS (Integrated Data

Store)

1961

Creado por Charles Bachman. Que supuso

la creación de un nuevo tipo de sistema de bases de datos conocido como modelo

en red que permitió la creación de un standard en los sistemas de bases de

datos gracias a la creación de nuevos lenguajes de sistemas de información.

Primera mención

1963

Se da la primera mención del termino

bases de datos, dada en un simposio celebrada en california, entendiéndolas

como un conjunto de información relacionada agrupada o estructurada

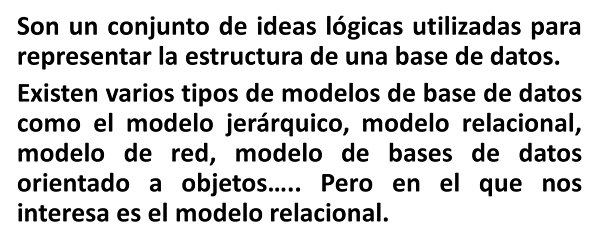

Modelo relacional

1970

Edgar Frank Codd definió el modelo

relacional a la par que publicó una serie de reglas para los sistemas de datos

relacionales. Este hecho dio paso al nacimiento de la segunda generación de los

Sistemas Gestores de Bases de Datos.

Modelo

entidad-relación

1976

Peter Chen propone un modelo de base de

datos nueva llamada Entidad-Relación, o ER. Este modelo ha permitido a los

diseñadores centrarse en la aplicación de los datos, en lugar de estructura de

la tabla lógica.

Bases de datos

Orientadas a Objetos y lenguaje SQL

1980

Los datos e información se representan

en forma de objetos. Las estructuras orientadas a objetos como las jerarquías,

agregaciones y punteros son introducidas. Permiten manejar de manera eficiente

una gran cantidad de datos de distintos tipos. Los objetos con comportamientos

complejos fueron fáciles de manejar utilizando herencia y polimorfismo. Reducen

el número de relaciones al crear objetos. Structured Query Language (SQL) se

convirtió en el lenguaje de consulta estándar

Microsoft access y

Excel

1990

Los programas Access y Excel de la

compañía Microsoft Office marcan el comienzo de las bases de datos orientadas a

objetos

World

Wide Web (WWW

1993

La compañía CERN puso el

software de la World Wide Web en el dominio público, a través de este software

se facilita la consulta a bases de datos.

MySQL

2008

Existe la versatilidad de

combinar el standar SQL con la accesibilidad que proporciona el Internet y se

desarrolla MySQL

Sistemas XML

2010

Las bases de datos XML

(Extensible Markup Language) forman un subconjunto de bases de datos utilizando

el lenguaje XML, que es abierto, legible para humanos y maquinas, ampliamente

usado.

Actualidad

2022

En la actualidad, las tres

grandes compañías que dominan el mercado de las bases de datos son IBM,

Microsoft y Oracle. Por su parte, en el campo de Internet, la compañía que

genera gran cantidad de información es Google. Aunque existe una gran variedad

de software que permiten crear y manejar bases de datos con gran facilidad.

SISTEMA DE INFORMACIÓN

Un sistema de información es un conjunto ordenado

de personas, procesos y herramientas cuyo fin es administrar datos e información, de manera que puedan

ser recuperados y procesados fácil y rápidamente.

Características de un sistema de información

Un sistema de

información presenta las siguientes características:

·

Tiene una organización determinada. Está organizado de

forma tal que funciona correctamente para que la información esté bien

clasificada y sea simple de comprender.

·

Está conformado por elementos informáticos y no

informáticos. Incluye computadoras, programas, aplicaciones y otros elementos

tecnológicos, pero también está compuesto por personas y procedimientos que

garantizan su funcionamiento.

·

Debe ser seguro. Tiene que contar con herramientas

tecnológicas que protejan la información, para que solo determinadas personas

puedan consultarla y para que no se pierdan datos.

·

Debe poder ser actualizado. Tiene que ser lo

suficientemente versátil para poder recolectar nuevos datos y transformarlos en

información útil. Además, debe poder adaptarse a nuevas tecnologías.

·

Se emplea con distintos objetivos. Sirve para

almacenar información que se utiliza para tomar decisiones, recolectar datos de

clientes, dirigir las actividades de una organización, implementar cambios,

realizar planificaciones, entre otros fines.

Tipos de sistemas de información

Desde un punto de

vista empresarial u organizativo, los sistemas de información pueden

clasificarse en:

·

Sistemas de procesamiento de transacciones (TPS, por sus siglas

en inglés). También conocidos como sistemas de gestión operativa, recopilan la

información relacionada con las transacciones cotidianas de una organización.

El tipo de datos que ordenan son horarios, información sobre las áreas y sus

integrantes, logística, entre otros.

·

Sistemas de información ejecutiva (EIS, por sus siglas

en inglés). Organizan y proveen información relevante para los directores o

encargados de un área y que sirve para cumplir objetivos, tomar decisiones y

comunicar mejor. Incluyen datos relacionados con el funcionamiento interno de

una empresa y con variables externas, como la sociedad, la economía y la

política.

·

Sistemas de información gerencial (MIS, por sus siglas

en inglés). También denominados sistemas de información para la administración

(SIA), contemplan datos que son relevantes para empleados de jerarquía

intermedia y que sirven para planificar, gestionar procesos y tomar decisiones.

Incluyen información relacionada con el presupuesto, el inventario, las

inversiones, los precios, entre otros.

·

Sistemas para el soporte de decisiones (DSS, por sus siglas

en inglés). Están orientados al procesamiento de información que es importante

para la gerencia intermedia y que sirve para resolver problemas. Incluyen datos

relacionados con análisis de costos, de distintas opciones, de beneficios, de

oportunidades, entre otros.

·

Sistemas de información de procesos de

negocios (BPM, por sus siglas en inglés). Organizan información que es relevante

para directores y otros empleados de la compañía y que sirve para controlar y

mejorar la producción, la innovación, el comercio de un producto o un servicio

y los procesos empresariales. Incluyen análisis detallados de los procesos

productivos y comerciales, de la competencia y el mercado, de la gestión y la

comunicación de la empresa, entre otros.

·

Sistemas de planificación de recursos empresariales (ERP, por sus

siglas en inglés). Contemplan la información que es importante para quienes

organizan el trabajo productivo y que sirve para determinar cómo se utilizan

distintos recursos con la finalidad de cumplir un objetivo o implementar un

proyecto. Incluyen datos relacionados con la logística de la organización, la

gestión del trabajo de otros, las finanzas, las necesidades de la empresa,

entre otros.

·

Sistemas de automatización en la oficina (SAO). Organizan la

información que es importante para empleados de menor jerarquía, como

secretarios y asistentes. Incluyen datos relacionados con calendarios,

reuniones, agendas, correos electrónicos, entre otros.

·

Sistemas de trabajo del conocimiento (STC). Organizan la

información que utilizan personas cuya tarea es producir, incorporar o divulgar

conocimiento en una organización. Incluyen datos relacionados con análisis,

reportes y gráficos de distintos temas.

Además, existen otras

formas especializadas o aplicadas de sistemas de información, que dependen del

campo puntual y de sus funciones específicas.

Elementos de un sistema de información

Por lo general, se

considera que todos los sistemas de información contienen una serie de

componentes o elementos:

·

Equipos. Son todos los elementos tecnológicos

físicos o virtuales, como el hardware, el software, la

red y las telecomunicaciones.

·

Personas. Son todos los individuos que cumplen

un rol en el sistema.

·

Datos. Son todos los elementos relacionados

con información cualitativa o cuantitativa.

Actividades de un sistema de información

Las actividades son

los pasos necesarios para que un sistema de información esté bien organizado.

Estas son:

·

Recopilación. Consiste en reunir los datos

relevantes para la organización. Por ejemplo, cuando se indica qué tareas

realiza cada empleado de una compañía.

·

Almacenamiento. Consiste en guardar los datos

recopilados, de forma tal que estén bien organizados y categorizados. Por ejemplo,

se pueden clasificar las tareas de cada empleado de una compañía según el

departamento al que pertenece o la etapa del proceso productivo.

·

Procesamiento. Consiste en analizar los datos para

generar información útil, significativa y fácil de comprender. Por ejemplo, se

pueden realizar gráficos e informes sobre las tareas de cada empleado.

·

Distribución. Consiste en enviar la información a

las personas, áreas, empresas u organismos que sean pertinentes. Por ejemplo,

se pueden enviar los gráficos y los informes a los directores de cada área.

·

Retroalimentación. Consiste en realizar una evaluación

sobre las actividades anteriores. Por ejemplo, los directores de cada área

indican si hay información faltante o que se debe corregir.

¿Cómo se desarrolla un sistema de información?

Para desarrollar un

sistema de información, se pueden seguir una serie de pasos:

·

Definir el objetivo. Se determina qué se

quiere lograr con el sistema de información, es decir, para qué se quiere

aplicar y qué información se busca procesar.

·

Analizar el sistema ideal. Se estudia cómo

debe ser el sistema que sirva para alcanzar el objetivo. Se debe indicar

cuáles tienen que ser sus características y qué impacto tendrá en la

organización.

·

Proyectar y diseñar el sistema. Se determinan los

elementos que debe incluir el sistema y se establece cómo debe funcionar. Por

ejemplo, se puede decidir qué tipos de computadoras y programas se utilizarán y

cómo estarán conectados.

·

Instalar el sistema. Se adquieren los

elementos físicos y digitales. Además, personas especializadas deben realizar

todos los cambios e instalaciones para que el sistema funcione correctamente.

·

Probar el funcionamiento del sistema. Se corrobora que

los equipos y los programas funcionen correctamente y que las personas puedan

utilizarlos sin inconvenientes. Además, se verifica que se puedan recopilar

datos y que, posteriormente, se los pueda transformar en información válida.

·

Implementar el sistema. Se implementa el

sistema en la organización. Para ello, es necesario realizar capacitaciones

para que todos puedan utilizarlo correctamente.

·

Realizar tareas de mantenimiento en el sistema. Se llevan a cabo

tareas de mantenimiento con el objetivo de corregir los errores e implementar

todos los cambios necesarios.

Ejemplos de sistemas de información

A continuación,

algunos ejemplos de sistemas de información:

·

Los sistemas de control de calidad. Son sistemas en

los que se pide una retroalimentación al cliente y se evalúan los

resultados estadísticamente para elaborar informes interpretables por la

gerencia de una compañía.

·

Las bases de datos de una biblioteca. Son sistemas en los

que está contenido el grueso volumen de documentos de la biblioteca, como

libros, revistas y tesis, para

poder ubicar y recuperar cada uno lo más rápida y precisamente posible.

·

Las hojas de cálculo.

Son sistemas en los que se ingresa información en bruto y se la organiza de

manera cuantificable para obtener directrices de conducción financiera.

NIVELACIÓN SEGUNDO PERIODO

- La Guardia Civil detuvo en 2008 a un joven de 21 años como presunto autor de delitos. El detenido se hacía pasar por un joven adolescente en diversas salas de chat, se ganaba la confianza de otros varones y les solicitaba fotografías. Con ellas realizaba fotomontajes para que los jóvenes apareciesen en actitudes insinuantes y provocativas. Además guardaba las conversaciones mantenidas con ellos, que junto con los montajes fotográficos usaba para chantajearles: si no mantenían relaciones sexuales con él, las haría públicas. Se le incautaron unas 7.000 conversaciones mantenidas mediante programas de mensajería instantánea, así como un centenar de fotomontajes. El número total de víctimas de este individuo, que podría ascender a 1.000.

En marzo de 2020, los ciberdelincuentes comenzaron a aprovechar la pandemia de la COVID-19 para lanzar ataques de manera aún más masiva. Uno de los casos más conocidos en esa época es el de Microsoft: se enviaron correos electrónicos que parecían ser de esta empresa, ofreciendo información útil sobre un virus. Los mensajes contenían enlaces que llevaban a páginas de diseñadas para robar las contraseñas de los usuarios.

Un año más tarde, en 2021, tuvo lugar una campaña dirigida a usuarios de Microsoft Office 365. En los mensajes se solicitaba a los usuarios que actualizaran sus claves de seguridad, pero el objetivo no era otro que robarlas.

COMPETENCIAS A DESARROLLAR

Apropiación y uso de la

Tecnología Solución de problemas con Tecnología Tecnología y sociedad SITUACIÓN

DE APRENDIZAJE

– PREGUNTA

PROBLEMATIZADORA

¿TODO LO QUE SE DICE O HACE EN INTERNET ES

LEGAL?

APRENDIZAJES ESPERADOS POR ÁREA

Tecnología

e Informática:

Utilizo las Tecnologías de la Información y la comunicación para apoyar mis procesos de aprendizaje

y actividades personales (recolectar, seleccionar, organizar y procesar información). Frente

a una necesidad o problema, selecciono una alternativa tecnológica apropiada. Al hacerlo

utilizo criterios adecuados como eficiencia, seguridad, consumo y costo. Adopto

soluciones tecnológicas a nuevos contextos y problemas.

EJES

TEMÁTICOS POR ÁREA

DELITOS INFORMÁTICOS

VIRUS INFORMÁTICOS

CURSOS VIRTUALES- MOOCS

METODOLOGÍA

TRABAJO DIRIGIDO

ACTIVIDADES

MOMENTO DE EXPLORACIÓN

¿QUÉ ES UN DELITO INFORMÁTICO?

El avance tecnológico constante

que se presenta en la actualidad, que además se da a pasos agigantados, como la

masificación del uso de la tecnología en el mundo, es una realidad que permea

todas las actividades que se realizan en la sociedad de hoy día, cosas como la

redes sociales, las aplicaciones que gestionan información de los usuarios, el

internet de las cosas, entre otras, implican que quienes las utilizan se

expongan a diversos riesgos de sufrir ataques contra su información, contra sus

sistemas e incluso contra su propia integridad. Como consecuencia de esto,

desde hace unos años, en varios países (incluido Colombia) se ha comenzado a

hablar de los delitos informáticos, esto como una necesidad de proteger a los

usuarios de las diversas herramientas tecnológicas, principalmente Internet.

Para entender que es un delito informático, un

importante referente es el Convenio Sobre la Ciberdelincuencia del Consejo de

Europa, suscrito en Budapest el 23 de Noviembre de 2001, con el objeto de

establecer una política penal a nivel comunitario para combatir la Ciberdelincuencia,

a través de la adopción de legislación que regule el tema y fortalecer la

cooperación internacional en Europa al respecto.

Dentro del preámbulo de dicho

Convenio, podemos encontrar una definición de delito informático, como “todo

acto dirigido contra la confidencialidad, la integridad y la disponibilidad de

los sistemas informáticos, redes y datos informáticos, así como el abuso de

dichos sistemas, redes y datos”. En concordancia con lo anterior, dicho

Convenio establece varias conductas que se consideran como un delito

informático y que tiene una consecuencia desde el punto de vista penal para

quien las cometa. A nivel nacional, es importante tener en cuenta que la Ley

1273 de 2009 (Ley colombiana de delitos informáticos) consagró y agregó el bien

jurídico tutelado “De la protección de la información y de los datos”

tipificando conductas propias del uso de herramientas informáticas, como

conductas que pueden recaer sobre la información o los sistemas de tratamiento

de información, que se constituyen en lesivas de las libertades y garantías

establecidas en la Ley, dichas conductas son:

·

Acceso abusivo a un sistema informático.

·

Obstaculización ilegítima de sistema informático o red de telecomunicación.

·

Interceptación de datos informáticos.

·

Daño Informático.

·

Uso de software malicioso.

·

Violación de datos personales.

·

Suplantación de sitios web para capturar datos personales

. ·

Hurto por medios informáticos y semejantes.

·

Transferencia no consentida de activos.

En Colombia los delitos informáticos han

venido aumentando dramáticamente, se han presentado casos de relevancia

nacional como obstrucciones del servicio de páginas web de entidades oficiales,

fugas de información, violación de datos personales e interceptación de datos

informáticos accediendo a comunicaciones privadas sin orden judicial, entre

muchos otros.

ACTIVIDAD 1:

1. De una definición de Delito

Informático

2. ¿Considera que el cometer un delito

informático trae alguna consecuencia legal?

Explique 2

3. Según la información vista en

los noticieros, periódico o internet, dé un ejemplo de un delito informático

que se haya divulgado por uno de estos medios.

ACTIVIDAD 2:

Elabore un mapa conceptual donde

explique la clasificación de cada uno de los delitos informáticos

ACTIVIDAD 3:

Elabore un crucigrama con mínimo 10 términos

vistos en la anterior lectura.

ACTIVIDAD 4.

En tu grupo de trabajo realizar un dramatizado con moraleja sobre el

delito informático asignado.

ACTIVIDAD 5.

Realizar un trabajo sobre delito asignado y exponerlo

ACTIVIDAD 6.

Elaborar un ensayo argumentativo sobre su delito asignado.

Actividadesdecontextualizacióneidentificacióndeconocimientosnecesariosparael aprendizaje.

ACTIVIDAD 1

Como crear una base de datos en Access

¿Qué es Access?

Microsoft Access es una aplicación de base de datos intuitiva que

nos proporciona una interfaz sin código y de bajo código para diseñar Bases de

datos. Por lo tanto, crear una base de datos

relacional en Access es muy sencillo, podemos crear una base de

datos en blanco o una base de datos específica haciendo uso

de una de las muchas plantillas disponibles en el sitio

web de Microsoft; para cualquiera de las dos formas

de crear una base de datos, seguramente será necesario personalizarla para los

tipos de datos que se desean almacenar en ella.

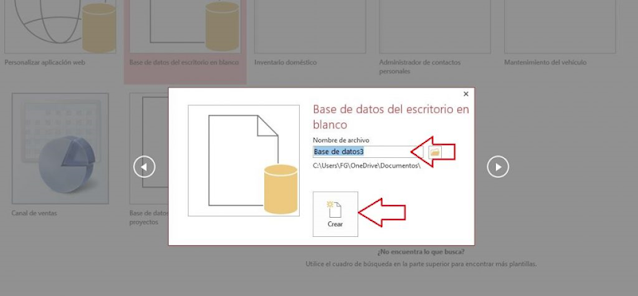

Pasos para crear una base de datos en Access

- Paso 1: Abrimos Microsoft Access, es

parte del paquete de Microsoft Office, y por lo tanto se encuentra en la

carpeta de dicho paquete (si ya lo tuviera abierto dar clic en archivo y

luego en nuevo).

- Paso

2: En

la primera ventana que nuestra, tenemos varias opciones, damos clic en

Base de datos del escritorio en blanco.

- Paso

3: Definimos

el nombre de la Base de Datos, podemos cambiar la ubicación donde se

guardara el archivo o dejarlo por defecto, en este caso se guardara en la

carpeta documentos, luego le damos clic en el botón Crear.

- Paso

4: Podemos

observar que por defecto ya se crea una

tabla vacía, a la cual le podemos definir campos.

Otra forma de crear tablas es en la pestaña crear dando clic en tabla.

HISTORIA CRONOLOGICA DE LOS DELITOS INFORMATICOS

1960

Orígenes de los delitos

informáticos

los orígenes de los delitos

informáticos pueden rastrearse a partir de los años 60s por el temor infundido

por la literatura de la época en relación a la recolección y almacenamiento de

datos personales en computadoras.(Sain, 2015)

1961

Surge el termino delitos informaticos

Gracias a la publicación de textos periodísticos sobre casos de

fraudes apareció por primera vez el termino de delitos informáticos o

delincuencia relacionada con computadoras.

1970

Década de los 70s

Se registran casos de perdidas económicas en sectores privados

debido al desarrollo de delitos económicos como espionaje informático,

piratería de software, sabotaje y extorsión. (sain, 2015)

1971

Manipulador Telefónico

John Draper, Descubre que un silbido dado como premio en cajas

de cap'n crunch producía los mismos tonos que las computadoras del conmutador

de la época, lo que hizo que aumentara el fraude telefónico

significativamente.(Rinaldi,2017)

1978

Sistema electrónico de tablón de anuncios.

El primer sistema electrónico de tablón de anuncios entró en

línea y se convirtió rápidamente en el método de comunicación preferido para el

mundo cibernético. Permitía intercambio de conocimientos rápido y libre,

incluyendo consejos y trucos para hackear redes informáticas. (Rinaldi, 2017)

1980

Aumento de fraudes informáticos

Lo mas frecuente que se dio en esta época fue la vulnerario de

las bandas magnéticas de las tarjetas débito. Las empresas optaron por colocar

un chip para mejorar la seguridad.

1981

Primer condenado por delito informático

Ian Murphy, alias capitan Zap, fue la primera persona condenada

por un delito cibernético. Hackeó la red de AT&T y cambió el reloj interno

para recargar tarifas fuera del horario en horas pico.

1986

Hackeo y el robo son declarados ilegales

Se aprueba la Ley de Fraude y Abuso Informático, convirtiendo el

hackeo y el robo en algo ilegal.

1984

Virus Troyano

1988

Aparición de contenidos ilícitos en las redes.

A finales de la década de los 80s surge contenidos ilícitos y

nocivos en las redes tales como amenazas contra personas, incitación al odio y

el intercambio de material de pornografía infantil, lo que generó actos de

violencia y discriminación racista por parte de grupos extremistas.

1989

Identificacion de hackers

La justicia alemana identificó hackers que utilizaban las redes

de datos internacionales para el acceso a información privilegiada de Estados

Unidos y Gran Bretaña para vender la información a la KGB.. (sain, 2015)

1990

Apertura Global de Internet

A mediado de los 90s la industria discográfica y

cinematográfica comenzó una afrenta contra la multiplicidad de casos de

violaciones a los derechos de autor a partir de la descarga de intercambio en

linea de música y películas bajo las leyes de copyright.

Se difunde imágenes y/o ofrecimiento de servicios sexuales de menores en la web

(ola de pedofilia) a partir de los casos de grooming o acoso sexual de menores

en linea. (Sain, 2015)

1971, Manipulador Telefónico

1994

Se lanza la World Wide Web

Se lanza la World Wide Web, permitiendo que los hackers de

sombrero negro muevan su información de producto de los viejos sistemas de

tablón de anuncios a sus propios sitios web. Un estudiante en el Reino Unido

utiliza la información para hackear el programa nuclear de Corea, la NASA y

otras agencias de Estados Unidos, usando solamente un ordenador personal

Commodore Amiga y un programa de «blueboxing» encontrado en línea. (Rinaldi,

2017)

1997

Empresas estadounidenses hackeadas

El FBI informa que más del 85% de las empresas estadounidenses

habían sido hackeadas, y la mayoría ni siquiera lo sabía. El Chaos Computer

Club hackea el software Quicken y puede hacer transferencias financieras sin

que el banco o el titular de la cuenta lo sepan. (Rinaldi, 2017)

1999

Virus Melissa

Se lanza el virus Melissa. infección informática más agresiva

hasta la fecha. El virus Melissa era un macro-virus con la intención de

apoderarse de cuentas de correos electrónicos y enviar correos masivos. El

escritor del virus fue acusado de causar más de 80 millones de dólares en daños

a las redes informáticas y fue condenado a cinco años de prisión. (Rinaldi,

2017)

2002

Se crea el sitio web Shadow Crew

Se lanza el sitio web Shadow Crew. El sitio web era un tablero

de mensajes y un foro para hackers de sombrero negro. Los miembros podían

publicar, compartir y aprender a cometer una gran cantidad de delitos

cibernéticos y evitar la captura. El sitio duró 2 años antes de ser cerrado por

el Servicio Secreto. 28 personas fueron detenidas en Estados Unidos y otros 6

países. (Rinaldi, 2017)

2007

Gobierno chino es acusado de hackear Estados Unidos

Los casos de hackeo, robo de datos e infecciones de malware se

disparan. El número de registros robados y máquinas infectadas aumentan en

millones, la cantidad de daños causados en miles de millones. El gobierno

chino es acusado de hackear Estados Unidos y otros sistemas gubernamentales.

(Rinaldi, 2017)

2009

Ley 1273

En Colombia se promulga la ley 1273 del 2009 por el cual se

promulga los delitos informáticas que deben ser penalizados; entre los cuales

se encuentran: la obstaculización ilegítima de sistema informático o

red de telecomunicación, Interceptación de datos informáticos, Daño

Informático, Uso de software malicioso, Violación de datos personales,

Suplantación de sitios web para capturar datos personales.

2010

Delitos informáticos del siglo XXI

CONCEPTOS BASICOS DE DELITOS INFORMATICOS

Qué son los Delitos Informáticos

CUESTIONARIO RECUPERACIÓN SEGUNDO PERIODO DELITOS INFORMATICOS

1. Que son los

delitos informáticos:

Los delitos informáticos son todas aquellas acciones ilegales,

delictivas, antiéticas o no autorizadas que hacen uso de dispositivos

electrónicos e internet, a fin de vulnerar, menoscabar o dañar los bienes,

patrimoniales o no, de terceras personas o entidades.

2. Año en que nacen los

virus troyanos

1984

3. Año en que se

identificaron a los hackers

1989

4. Año que se creó la

ley 1273

2009

5. Año de

lanzamiento del virus Melissa

1999

6. Función de los

principales delitos

Sabotaje

informático: Se

trata de aquellos delitos cuyo propósito es alterar, modificar, borrar o

suprimir información, programas o archivos de los equipos, a fin de impedir su

funcionamiento normal. Se aplican para ello herramientas como los gusanos, las

bombas lógicas y malwares. El sabotaje informático puede incluir delitos tan

graves como el ciberterrorismo, que tiene como propósito desestabilizar un país

y generar un estado generalizado de conmoción nacional con fines inconfesables.

® Espionaje informático: Este tipo de delito

informático tiene como propósito hacer públicos los datos reservados, lo que

hace a las empresas y entidades gubernamentales el objetivo ideal de los

sujetos activos o delincuentes informáticos.

® Fraudes: Los

fraudes se refieren a las diferentes formas de obtención de datos personales o

bancarios para fines ilícitos, así como su manipulación y modificación no

autorizada y suplantación de identidad. Usa elementos como los troyanos, el

pishing, manipulación de datos de entrada o salida, la técnica del salami

(desvío de pocos céntimos de muchas cuentas a una cuenta pirata), etc.

Acceso no

autorizado a servicios informáticos: Son todas las formas mediante las cuales

los delincuentes logran ingresar a los sistemas electrónicos protegidos, a fin

de modificar o interceptar archivos y procesos. Abarca desde el uso de las

llamadas “puertas falsas” hasta el pinchado de líneas telefónicas, llamado

wiretapping.

® Robo de

software: Consiste en la distribución ilegal de softwares sometidos a

protección legal, lo que compromete o menoscaba los derechos de los legítimos

propietarios. Se trata, pues, de una actividad de piratería.

® El

ciberbullying es la palabra con la que se denomina a un tipo

específico de ciberacoso que se produce, única y exclusivamente, entre menores

de edad y que tiene como finalidad principal el uso y difusión de información

dañina o difamatoria, a través de las tecnologías de la información y de las

comunicaciones.

El ciberbullying se caracteriza por

los siguientes aspectos:

ü La situación

se dilata en el tiempo. Por tanto, y a pesar de que los hechos puntuales tienen

su importancia, los hechos aislados no tienen autonomía suficiente como para

ser catalogados como ciberbullying.

ü La situación

de acoso no debe contar con elementos de índole sexual. En este caso estaríamos

hablando de otro tipo de actividad, que detallaremos en el siguiente punto,

denominada grooming.

ü Tanto

víctima como acosador tienen edades similares y, en ambos casos, nos encontramos

en presencia de menores de edad.

ü Víctima y

acosador han de tener una relación que traspase el mundo digital y se

entremezcle con el mundo físico. El ciberbullying se caracteriza porque el

acoso empieza en el mundo físico y se traslada, más adelante, al mundo

digital.

ü Uso de medios